Certimate是一款用于管理SSL证书的工具,适合个人或小团队使用。它支持多种部署方式,包括二进制文件安装、Docker容器部署和源代码部署。Certimate具有自动续期功能,可以减少人工干预,确保证书始终有效...

大家好,波哥又来给大家推荐好东西啦!

欢迎大家在评论区留言评论自己想了解的工具、方向或职业等互联网相关内容,点赞和推荐多的,波哥会优先安排解答!

介绍

Certimate是一个用于管理SSL证书的工具,特别适合需要管理多个域名的个人或小团队。它的主要优势包括本地部署以确保数据安全、简单易用的界面以及自动化的证书申请和续期功能。通过私有部署,用户可以将所有数据保留在自己的服务器上,避免了数据泄露的风险。Certimate支持多种部署方式,如二进制文件安装、Docker容器部署和源代码部署,满足不同用户的需求。此外,其自动续期功能可以减少人工干预,确保证书始终有效,从而提高网站的可用性。然而,用户可能需要关注其支持的证书颁发机构、证书类型以及自动续期的实现细节。总体而言,Certimate旨在提供一个安全、简便的证书管理解决方案,值得尝试。

功能特点

灵活的工作流编排方式,证书从申请到部署完全自动化;

支持泛域名、多域名证书,可选 RSA、ECC 签名算法;

支持 20+ 域名托管商(如阿里云、腾讯云、Cloudflare 等);

支持 50+ 部署目标(如 Kubernetes、CDN、WAF、负载均衡等);

支持邮件、钉钉、飞书、企业微信、Webhook 等多种通知渠道;

支持 Let's Encrypt、ZeroSSL、Google Trust Services 等多种 ACME 证书颁发机构;

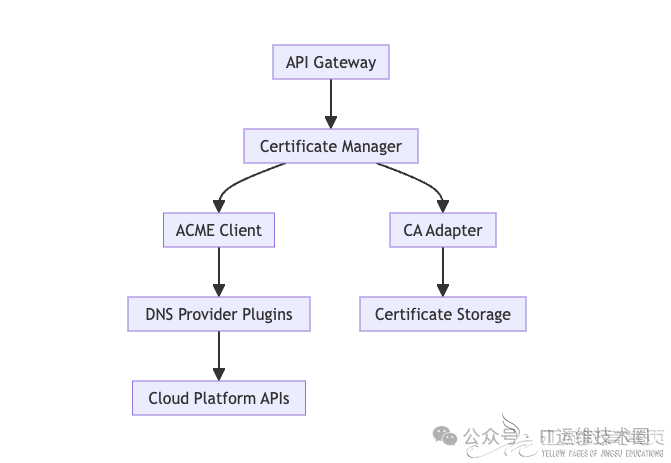

技术架构概述

核心设计理念

Certimate基于模块化架构设计,采用Go语言开发,主要包含以下技术组件:

证书生命周期管理

实现符合RFC 8555标准的ACME协议自动化流程:

域名验证(DNS-01/HTTP-01)

证书签发(ECDSA/RSA 密钥对)

自动部署(Kubernetes Secret同步)

续期监控(TLS证书有效期检测)

关键技术特性

多平台兼容性

注:完整支持列表参考[官方兼容性矩阵]

安全增强机制

# 密钥管理方案对比

+ 使用AWS KMS进行密钥加密存储

- 本地明文存储私钥(默认配置需改进)

+ 支持Hashicorp Vault集成

部署实践指南

生产环境推荐配置

# docker-compose.prod.yml

version:'3.8'

services:

certimate:

image:certimate/server:1.2.3

ports:

-"443:8090"

volumes:

-./data:/var/lib/certimate

-./config:/etc/certimate

environment:

-TZ=Asia/Shanghai

- VAULT_ADDR=https://vault.example.com

Kubernetes 集成示例

# 创建证书签发CRD

apiVersion: certmanager.certimate.io/v1alpha1

kind: Certificate

metadata:

name: example-com

spec:

domains:

- "example.com"

- "*.example.com"

issuer: letsencrypt-prod

storage:

kubernetes:

secretName: tls-certificate

性能基准测试

证书签发效率

测试数据来源:[Certimate Benchmark Report v1.2]

安全合规建议

访问控制

启用OAuth 2.0身份验证(支持GitHub/GitLab OAuth)

配置RBAC权限模型(基于角色的访问控制)

审计日志

日志记录示例

INSERT INTO audit_log

VALUES('2023-07-20 14:00:00', 'admin',

'ISSUE_CERT', 'example.com', 'success');

加密规范

TLS 1.3强制启用

ECDSA secp384r1密钥曲线

AES-256-GCM存储加密

地址

工具地址 https://github.com/usual2970/certimate

文档地址 https://docs.certimate.me/docs/getting-started/installation/

关注波哥每天每天进步一点点,一定记得帮波哥转发分享哦!

原文来源:https://mp.weixin.qq.com/s/rAxM7Uc22ht-uaWzffPrsw

来源:本文内容搜集或转自各大网络平台,并已注明来源、出处,如果转载侵犯您的版权或非授权发布,请联系小编,我们会及时审核处理。

声明:江苏教育黄页对文中观点保持中立,对所包含内容的准确性、可靠性或者完整性不提供任何明示或暗示的保证,不对文章观点负责,仅作分享之用,文章版权及插图属于原作者。

猜您喜欢

猜您喜欢暂不支持手机端,请登录电脑端访问